Geschafft, nach gefühlt fünf Jahren Auseinandersetzung mit dem Thema Wallbox in einer Wohngemeinschaft ist es fertig: Ich kann seit September 2023 mein Auto an meinem Stellplatz laden!

Aber damit nicht genug, das wäre ja zu einfach. Nicht nur ich kann jetzt mein Auto laden, unsere Eigentümergemeinschaft hat sämtliche 19 Stellplätze in unserer Tiefgarage ausgebaut und es wurde entweder eine Grundplatte mit Leerabdeckung oder gleich die ganze Wallbox installiert.

Ich möchte in diesem Beitrag erläutern wie ich die Eigentümergemeinschaft überzeugen konnte, welche Anforderungen technisch wie wirtschaftlich relevant waren und für welche technische Lösung wir uns am Ende entschieden haben. Ich werde auch ein wenig erzählen, wie die Installation verlief, was schief lief und was das ganze am Ende gekostet hat. Wie bei allem muss man nämlich wissen: Am Ende wird es immer etwas teurer als erwartet…

Zu allererst zu meiner Motivation: Meine Frau und ich haben 2016 unsere Wohnung mitsamt zweier Stellplätze in der Tiefgarage gekauft und bezogen. Obwohl es ein Neubau war, wurden beim Bau keine Vorkehrungen für die Installation von Wallboxen oder auch nur von Schuko-Dosen an den Stellplätzen getroffen. Mir war damals schon klar, dass dies irgendwann ein Thema sein würde und so fing ich früh an auf den jährlichen Wohnungseigentümerversammlungen das Thema zu lancieren. Mir wurde dabei folgendes klar:

- Ich bin der einzige, der Interesse an einer Wallbox hat.

- Die Hausverwaltung hat weder Erfahrung noch Interesse das Thema voranzutreiben.

Es war also klar, dass ich mich um alles werde kümmern müssen, wenn ich will, dass etwas passiert. Positiv betrachtet: Niemand wird mir reinreden wenn ich mich darum kümmere.

Mein erster Versuch das Thema zur Entscheidung zu bringen war auf der Eigentümerversammlung 2021, einem Zeitpunkt an dem es noch die KfW Förderung 440 für Wallboxen im privaten Bereich gab. Ich hatte ein technisches Konzept ausgearbeitet, das mit viel Eigenleistung bei der Installation eine Wallbox an jedem Stellplatz für etwas über 1000€ pro Platz, also etwa 200€ Zuzahlung nach Abzug der Förderung die gesamte Tiefgarage abgedeckt hätte. Es kam nicht dazu, den restlichen Eigentümern kam das Thema zu plötzlich und es wurde gebeten das Thema auf die nächste Versammlung zu verschieben. Der Hinweis, dies könnte uns die Förderung kosten war nicht ausreichend. Und genau so kam es, die Debatte wurde vertagt und zwei Wochen später war KfW440 leer und keine neuen Anträge waren mehr möglich. Der Antrag mit dem damaligen Konzept findet ihr hier.

Das Jahr 2022 brachte daher einen neuen Anlauf und eine Verfeinerung des Konzepts, aber auch eine neue Herangehensweise ans Thema:

Auf unserer Eigentümergemeinschaft stellte ich zwei Anträge:

- Vorbereitung aller Stellplätze für Wallboxen.

- Genehmigung der Installation meiner Wallboxinstallation, gesetzt den Fall der erste Antrag würde nicht angenommen.

Es hatte sich nämlich in der Zwischenzeit die Rechtslage ein wenig geändert: Es gab einen Rechtsanspruch auf Genehmigung der baulichen Veränderung im Gemeinschaftseigentum zum Zwecke des Ladens elektrisch betriebener Fahrzeuge. Ähnlich sieht es für Mieter aus, diese haben das Bürgerliche Gesetzbuch §554 auf ihrer Seite. In der Praxis bedeutet dies, dass die Eigentümergemeinschaft die Errichtung einer Wallbox selbst nicht verhindern kann, wohl aber die Art der Errichtung bestimmen darf.

In Vorbereitung auf diesen Termin hatte ich meine technische Lösung für die Installation verändert und Angebote mehrerer Elektriker eingeholt, die Hausverwaltung hatte ohne mein Wissen selbst auch Angebote (vermutlich aus anderen Häusern) vorliegen. Mein Ziel war die Vorbereitung aller Stellplätze und Installation von Wallboxen zumindest auf meinem.

Als Argumente für mein Anliegen hatte ich folgendes überlegt:

- Wertsteigerung und Zukunftssicherheit der Immobilie

- Geringe Kosten für den einzelnen, wenn alle mitmachen (dazu später mehr…)

- Auswahl eines Systems, das über Lastmangement sicherstellen kann, dass nicht die Haussicherung durchbrennt und jemand im Aufzug steckenbleibt.

- Ruhe von mir in Bezug auf das Thema…

Mir war klar, dass eine überwältigende Mehrheit auf der Versammlung für meinen Antrag stimmen musste, damit auch die Eigentümer von Stellplätzen, die kein Interesse daran hatten, gezwungen wurden die Installation mitzutragen und mitzuzahlen. Selbst wenn der Antrag der gemeinschaftlichen Installation nicht zustande gekommen wäre, war klar, dass die WEG über die Art der Installation entscheiden musste, denn ich wollte meine eigene Wallbox, mein Elektroauto war nämlich bereits bestellt und kurz vor Auslieferung.

Als Vorbereitung war ich sogar so weit gegangen und hatte mir eine easee Charge sowie eine easee Ready Platte bereits gekauft und konnte diese in der Eigentümerversammlung als Anschauungsobjekte zeigen und daran die Funktion erklären. Diese wurden nicht im Haus weiter verbaut (die kommen in die Garage meiner Mieter, ich besitze noch eine vermietete Immobilie), zeigten aber klar meinen Willen das ganze auch so durchzuziehen.

Am Ende war es einfacher als erwartet, mein Antrag wurde einstimmig durch die Eigentümer angenommen, insofern gab es keine Probleme mit qualifizierten Mehrheiten. Es konnte beginnen!

… nur was eigentlich?

Die Wallboxinstallation in unserer Hausgemeinschaft musste mehrere Anforderungen berücksichtigen:

- Lokale Autorisation der Wallbox (Stromdiebstahl und so Bedenken)

- Statisches Lastmanagement mehrerer Wallboxen (bis zu 19)

- Option auf Dynamisches Lastmanagement

- Optimierung der Verkabelungskosten aufgrund langer Wege

- Verbrauchserfassung, idealerweise mit Abrechnungssystem bzw. Übersicht

Die Wahl fiel bei uns auf die easee Charge. Diese tickte für uns alle Boxen. Sie ist per RFID Chip und App bedienbar, erfasst selbst den Verbrauch, kommt mit Lastmanagement für bis zu 101 Wallboxen, unterstützt optional auch Dynamisches Lastmanagement mit dem easee Equalizer und vor allem: Es gibt sie auch in leer als easee Ready, also der reinen Montageplatte mit Blindabdeckung.

Wir nutzen die easee Cloud als Abrechnungssystem und haben (aktuell) die Wallboxen am Allgemeinstromzähler des Hauses angeschlossen. Die Kosten werden über die Hausabrechnung und den Nebenkostenabschlag verrechnet, allen ist klar, dass die Zähler der Wallbox nur +-3% genau sind.

Jede Box dediziert mit dem Zähler der zugehörigen Wohnung zu verbinden wäre mit erheblichen Mehrkosten verbunden gewesen, da wir je nach Stellplatz 70 oder mehr Meter Kabelweg gehabt hätten und Leitungen aus zwei Häusern zur gemeinsamen Tiefgarage hätten gelegt werden müssen. Von dem was ich gelernt habe, sind MID-Zertifizierte Zähler aber auch nicht genauer und eine MID-zertifizierte Variante der easee Charge soll wohl noch 2024 auf den Markt kommen.

Um das Lastmanagement, die Verwaltung und den Fernzugriff sicherzustellen wird die bei der easee Charge mitgelieferte LTE Verbindung nicht genutzt sondern wir haben einen WLAN Zugang in der Tiefgarage und am Hausanschlussraum bereitgestellt, über den die Wallboxen untereinander und mit dem Equalizer für das Lastmanagement kommunizieren können. In unserem Fall ist es so, dass ich bereits ein etwas überdimensioniertes Heimnetzwerk auf Basis Ubiquiti Unifi im Betrieb habe und aus Eigeninteresse mir eine WLAN-Brücke in den Keller gebaut hatte. Das Equipment war insofern schon vorhanden und wurde der Hausgemeinschaft von mir kostenfrei überlassen. Einzig ein Netzwerkkabel wurde noch zusätzlich vom Zählerraum bis in die Tiefgarage zusammen mit den Stromkabeln gelegt, um dort noch einen weiteren WLAN Access Point zu positionieren. Die Wallboxen nutzen also einfach meinen Internetanschluss mit, sollte ich jemals ausziehen muss die Hausgemeinschaft entweder einen Mini-Internetanschluss für den Keller beauftragen oder ein anderer Hausbewohner führt das weiter.

Geplant war, alle Wallboxen entlang der zwei Wände in Reihe zu verkabeln um die Kosten minimal zu halten. Hier kam dann leider auch der Ärger ins Projekt, denn die Umsetzung durch den Elektriker hatte plötzlich anstelle der vereinbarten und im Angebot enthaltenen zwei langen Strippen mit Abgriffen über jeder Wallbox plötzlich zwei Unterverteilungen in der Garage. Kurz und knapp: Das war nicht Abgesprochen und die Mehrkosten hätten wir auch niemals bezahlt, wäre da nicht die Fuck-up-Fee in Gestalt der Urlaubsvertretung der Hausverwaltung vorbeigekommen, die die Rechnung ungeprüft einfach beglichen hat…

So haben wir jetzt eben Unterverteilungen und eine Menge unnötig langer Anschlusskabel zu den Wallboxen in der Garage, können dafür aber die Werkzeugfrei und elektrisch sicher aus ihrer Halterung entfernbaren Wallboxen auch über einen eigenen Sicherungsautomaten abschalten.

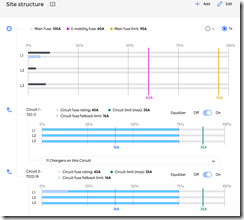

Das eingebaute Lastmanagement der Wallboxen ist ein statisches Lastmanagement, d.h. die Wallboxen können einen fest zugewiesenen Wert an Stromverbrauch untereinander aufteilen und so reihum die Elektroautos laden. Um Debatten mit dem Netzbetreiber zu vermeiden und da ich sowieso nur der einzige Nutzer war, hatten wir die Anlage mit 11kW (also einer einzigen Wallbox) angemeldet, was nicht genehmigungspflichtig war.

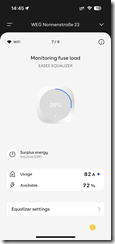

Im Laufe des Jahres kam allerdings ein neues Produkt von easee auf den Markt: Das Equalizer + Amp Bundle. Eine Kombination aus dem Lastmanagement (Equalizer) und einem kleinen Wandlerzähler mit CT-Klemmen, die nur um die Zuleitung im ungezählten Bereich gelegt werden müssen und bis zu 100A messen können. Das ganze für einen schlanken Betrag (zumindest verglichen mit allem was sich Wandlerzähler nennt und von den üblichen Verdächtigen wie Hager, Schneider Elektrik, etc. kommt. Das wollte ich haben, denn damit wurde aus dem statischen Lastmanagement ein dynamisches Lastmanagement:

Wo bisher ein fester Wert von 16A (entspricht 11kW Ladeleistung) für alle Wallboxen eingetragen ist, setzt der Equalizer anhand der Echtzeitmessung am Hausanschluss den maximal zur Verfügung stehenden Leistungswert und berücksichtigt dabei eben auch alle anderen Verbraucher im Haus. So könnten wir (in der Theorie) mit bis zu 6 Wallboxen gleichzeitig bei voller Leistung laden wenn gerade keine andere Last im Haus läuft. In der Praxis sind wir aktuell auf unter 60A limitiert, da dies das Limit des Stromzählers ist, den wir im Einsatz haben. Bei Installationen mit bis zu 20 Stellplätzen reichen 22 kW allerdings nach allen Erfahrungswerten aus um über den Tag alle Autos zu laden, denn es ist einfach unrealistisch dass jeder Freitag Abends mit leerem Akku nach Hause kommt und am nächsten Morgen nach Südfrankreich in den Urlaub losfahren will…

Aber… so könnten wir selbst das hinbekommen. Und weil ich das geil fand, habe ich das einfach gekauft, im vollen Bewusstsein das ist mein “Privatspaß” und ich schenke das der Eigentümergemeinschaft.

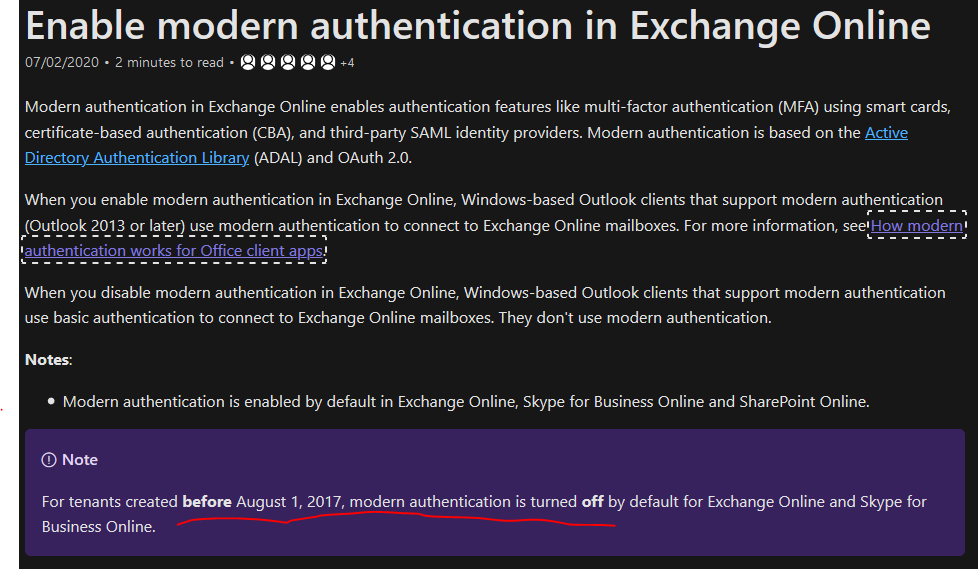

Die Installation des Lastmangements selbst war leider selbst ein Abenteuer, mein Bauchgefühlt sagt mit nämlich, dass wir die allererste (oder eine der ganz frühen) Wohnanlage im Netzgebiet der Pfalzwerke Netz sind, die eine so große Installation mit Dynamischem Lastmangement installiert hat. Es hat einiges an Geduld und etwas zivilen Ungehorsam meinerseits benötigt um irgendwann einen Ansprechpartner beim Netzbetreiber zu finden, der mir die Installation der Wandlerklemmen im ungezählten Bereich freigeben konnte… indem der Netzbetreiber seine TAB (Teilnehmeranschlussbedingungen, quasi das technische Hilfsblatt nach dem Elektrikerbetriebe wissen was sie am Hausanschluss dürfen oder nicht) aktualisierte. War ja nicht so, dass der VDE zu diesem Thema nicht schon eine Empfehlung gehabt hätte, diese war nur noch nicht bei den Pfalzwerken übernommen worden und somit den Elektrikerbetrieben mit denen ich gesprochen hatte auch unbekannt.

Letztendlich konnte das Lastmanagement dann aber doch verbaut werden, wurde auch vom Netzbetreiber anschließend direkt plombiert und uns wurde mit diesem Lastmanagement die volle Leistung der Haussicherung von 100A als Dauerlast genehmigt.

Fürs erste sind wir damit also durch, die Installation ist fertig, alles funktioniert, die Rechnung ist bezahlt und es wird keinen Rechtsstreit mehr deswegen geben. Irgendwann in ferner Zukunft wenn tatsächlich noch ein paar mehr Hausbewohner elektrisch unterwegs sind, werden wir die Installation auf einen eigenen Zähler umstellen und dem Netzbetreiber die Drosselung oder Fernabschaltung der Wallboxen ermöglichen. Damit können wir dann nämlich einen Ladestromtarif bekommen bei dem aufgrund dieser netzdienlichen Steuerbarkeit die Netzgebühren um ca. 5ct/kWh niedriger ausfallen… dann lohnt es sich nämlich.

Aber genug gewartet, hier kommen die Zahlen:

Die gesamte Installation kommt auf Kosten von 25.398,52€ für 19 Stellplätze (5 mit Wallbox, 14 nur mit Vorbereitung). Da das Netzwerk und das Lastmanagement von mir angeschafft und bezahlt wurden, waren die Kosten der WEG geringer:

- 985,09€ pro Stellplatz (nur Vorbereitung)

- 1.968,03€ pro Stellplatz (mit Wallbox)

Weil es relevant ist für Eigentümer die selbst ihre Immobilie bewohnen: Von diesen Beträgen sind 441,57€ als Handwerkerleistungen steuerlich absetzbar.

Hätte es die Abweichung von Angebot und Umsetzung (… Unterverteilung) nicht gegeben, wären die Kosten um etwa 200€ pro Stellplatz niedriger ausgefallen.

Ich selbst habe am Ende 5.307,46€ sowie etwa 100 Stunden in dieses Projekt gesteckt.

Die detaillierte Kostenaufstellung mit *allen* Einzelpositionen findet sich hier.